Astazi, expertii Kaspersky Lab au publicat un nou raport de cercetare ce analizeaza o serie de incidente de securitate in cadrul carora au fost utilizate exploit-urile PDF din Adobe Reader (CVE-2013-6040) descoperite recent si un nou program malware, foarte specializat, numit MiniDuke. MiniDuke a fost folosit saptamana trecuta pentru a ataca mai multe organizatii guvernamentale si institutii din intreaga lume. Expertii Kaspersky Lab, in parteneriat cu CrySys Lab, au analizat in detaliu atacurile.

Potrivit analizei Kaspersky Lab, mai multe tinte importante au fost deja compromise de atacurile MiniDuke, inclusiv institutii guvernamentale, din Ucraina, Belgia, Portugalia, Romania, Republica Ceha si Irlanda. in plus, un institut de cercetare, doua think tank-uri si un furnizor din domeniul medical din Statele Unite, precum si un institut de cercetare foarte cunoscut din Ungaria au fost, de asemenea, compromise.

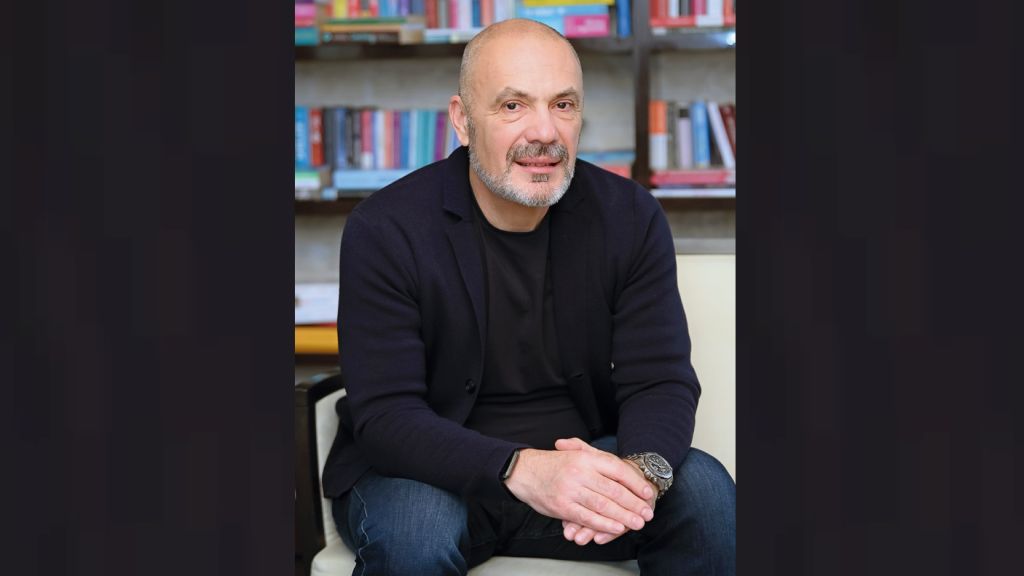

„Acesta este un atac cibernetic foarte neobisnuit,” comenteaza Eugene Kaspersky, fondatorul si CEO al Kaspersky Lab. „Imi amintesc acest tip de programare malware de la sfarsitul anilor 1990 si inceputul anilor 2000. Ma intreb daca nu cumva acesti programatori de malware, care au fost inactivi timp de mai mult de un deceniu, s-au trezit brusc si s-au alaturat unui grup complex de infractori activi in lumea cibernetica. Acesti programatori de malware de elita, de moda veche au fost foarte eficienti in trecut, creand virusi foarte complecsi, iar acum isi folosesc aceste abilitati in combinatie cu noile exploit-uri avansate, capabile sa evite protectia sandbox, pentru a ataca organizatii guvernamentale sau institutii de cercetare din diferite tari”, explica Eugene Kaspersky.

„Backdoor-ul foarte personalizat al MiniDuke a fost scris in Assembler si este de dimensiuni foarte mici, avand doar 20kb. Alaturarea dintre programatorii de malware de moda veche si experimentati care folosesc exploit-uri descoperite recent si ingineria sociala inteligenta, din prezent, capabila sa compromita tinte importante este foarte periculoasa”, avertizeaza Eugene Kaspersky.

Principalele descoperiri ale cercetarii Kaspersky Lab:

- Atacatorii MiniDuke sunt activi in prezent si au creat fisiere malware chiar si pe 20 februarie 2013. Pentru a compromite victimele, atacatorii au utilizat tehnici de inginerie sociala foarte avansate, care implica trimiterea de documente PDF malitioase catre tintele vizate. Documentele trimise erau create sa para foarte credibile pentru destinatari, avand un continut bine construit, care sa imite prezentarile despre un seminar pe tema drepturilor omului (ASEM), strategia de politica externa a Ucrainei si planurile NATO pentru tarile membre. Acestor fisiere PDF malitioase le-au fost atasate exploit-uri care sa atace versiunile Adobe Reader 9, 10 si 11, evitand protectia sandbox. Pentru a crea aceste exploit-uri, s-a folosit un set de instrumente care pare a fi acelasi cu cel utilizat in atacul care a fost semnalizat recent de FireEye. Insa, exploit-urile folosite in atacurile MiniDuke au avut alte scopuri si aveau propriul malware specializat.

- Odata ce sistemul era exploatat, un program de descarcare de doar 20kb era instalat pe discul victimei. Programul de descarcare era unic pentru fiecare sistem si continea un backdoor specializat, scris in Assembler. Fiind incarcat de indata ce sistemul era pornit, programul de descarcare utiliza un set de calcule matematice pentru a stabili amprenta unica a computerului si folosea aceste date pentru a cripta intr-un mod unic actiunile de comunicare ulterioare. De asemenea, programul era construit sa evite analiza de catre un set codificat de instrumente in anumite medii, cum ar fi VMware. Daca intalnea unul dintre acesti indicatori, programul ramanea inactiv in mediul respectiv, in loc sa treaca la stadiul urmator si sa isi expuna mai mult modalitatea de functionare printr-o decriptare suplimentara. Acest lucru indica faptul ca autorii malware-ului stiau cu exactitate ce fac specialistii in antivirusi si in securitate IT pentru a analiza si a identifica un malware.

- Daca sistemul tintei corespundea cerintelor predefinite, malware-ul se folosea de Twitter, fara stirea utilizatorului, si incepea sa caute postari specifice de pe conturi create in prealabil. Aceste conturi erau create de operatorii de comanda si control ai MiniDuke, iar tweet-urile contineau etichete specifice care reprezentau URL-urile criptate pentru backdoor-uri. Aceste URL-uri ofereau acces catre centrele de comanda si de control, care furnizau in sistem potentiale comenzi si transferuri criptate de backdoor-uri suplimentare, prin intermediul fisierelor GIF.

- Potrivit analizei, creatorii MiniDuke par sa furnizeze un sistem de backup dinamic care, de asemenea, poate trece neobservat. Daca Twitter nu functioneaza sau daca aceste conturi sunt inchise, malware-ul poate folosi Google Search pentru a gasi seria criptata pentru urmatorul centru de control si de comanda. Acest model este flexibil si permite operatorilor sa schimbe constant felul in care backdoor-urile trimit inapoi comenzile urmatoare sau codul de malware, in functie de nevoie.

- Odata ce sistemul infectat localizeaza centrul de control si de comanda, acesta primeste backdoor-urile criptate camuflate in fisiere GIF si deghizate in fotografii care apar in computerul victimei. De indata ce sunt descarcate in computer, acestea pot descarca un backdoor de dimensiuni mai mari, care desfasoara cateva actiuni de baza, precum copierea, mutarea sau inlaturarea fisierelor, crearea de fisiere, blocarea unor actiuni si, bineinteles, descarcarea si executarea unui nou malware.

- Backdoor-ul malware este conectat la doua servere, unul in Panama, altul in Turcia, pentru a primi instructiuni de la atacatori.

Pentru a citi raportul complet de cercetare, realizat de Kaspersky Lab, precum si recomandarile pentru protejarea impotriva atacatorilor MiniDuke, accesati Securelist.

Pentru a citi raportul CrySys Lab’s, vizitati aceasta pagina.

Sistemul Kaspersky Lab detecteaza si neutralizeaza malware-ul MiniDuke, clasificat ca HEUR:Backdoor.Win32.MiniDuke.gen si Backdoor.Win32.Miniduke. Kaspersky Lab detecteaza, de asemenea, exploit-urile folosite in documentele PDF, clasificate ca Exploit.JS.Pdfka.giy.

Despre Kaspersky Lab

Kaspersky Lab este cel mai mare producator privat de solutii de securitate endpoint din lume, fiind inclus in topul primilor patru producatori de solutii pentru protectie endpoint la nivel mondial*. Pe parcursul celor 15 ani de existenta, Kaspersky Lab a ramas o companie inovatoare in domeniul securitatii informatice si ofera suite de protectie IT pentru utilizatori individuali, SMB si companii mari. Compania este prezenta in aproximativ 200 de tari si protejeaza peste 300 de milioane de utilizatori din intreaga lume. Pentru mai multe informatii, vizitati www.kaspersky.ro.

* Compania a fost pozitionata pe locul patru in clasamentul IDC „Worldwide Endpoint Security Revenue by Vendor, 2010”. Clasamentul a fost publicat in raportul IDC „Worldwide IT Security Products 2011-2015 Forecast and 2010 Vendor Shares – December 2011”. Criteriile de clasificare s-au bazat pe veniturile obtinute din vanzarile de solutii de securitate endpoint in 2010.